양자 컴퓨터 시대가 다가오면서 현재의 암호화 기술은 큰 위협에 직면하고 있어요. 하지만 시그널 메신저는 한발 앞서 이 문제에 대비하며 놀라운 기술적 진화를 이뤄냈습니다. 기존의 뛰어난 보안을 넘어, 이제 양자 컴퓨터의 공격에도 끄떡없는 양자 내성 암호화를 통해 사용자들의 대화 보안을 더욱 강력하게 지켜내고 있답니다. 시그널이 어떻게 이러한 혁신을 이뤄냈는지 자세히 알아볼까요?

양자 컴퓨터 위협: 왜 시그널이 움직였을까요?

가까운 미래, 양자 컴퓨터의 발전은 우리가 당연하게 여겨왔던 디지털 보안의 근간을 뒤흔들 수 있습니다. 특히 쇼어 알고리즘(Shor’s algorithm)과 같은 양자 알고리즘은 현재 널리 사용되는 RSA나 ECDH(Elliptic Curve Diffie-Hellman) 같은 비대칭 암호화 방식을 무력화할 수 있어요. 이는 비트코인 지갑부터 암호화된 웹 트래픽(TLS 연결)에 이르기까지, 민감한 모든 디지털 정보가 해커의 손에 넘어갈 수 있다는 의미랍니다.

수십 년간 예측되어 온 이 ‘암호화 종말론’에도 불구하고, 많은 기업과 정부는 여전히 당장의 위협(랜섬웨어, 스파이 공격 등)에 집중하며 양자 내성 암호 도입에 소극적인 태도를 보이고 있어요. 클라우드플레어 네트워크 내 TLS 연결의 절반 미만, 그리고 포춘 500 기업의 단 18%만이 양자 저항 TLS 연결을 지원한다는 통계는 이러한 현실을 잘 보여줍니다. 하지만 시그널은 달랐습니다.

시그널 프로토콜의 핵심: 더블 래칫의 놀라운 보안력

시그널 프로토콜은 이미 그 자체로 정교한 스위스 시계처럼 복잡하면서도 강력한 보안 구조를 자랑합니다. 수많은 부품이 유기적으로 연결되어 완벽하게 작동하는 것처럼, 시그널은 메시지 전송 시마다 암호화 키를 끊임없이 업데이트하는 ‘더블 래칫(Double Ratchet)’ 메커니즘을 사용해왔어요.

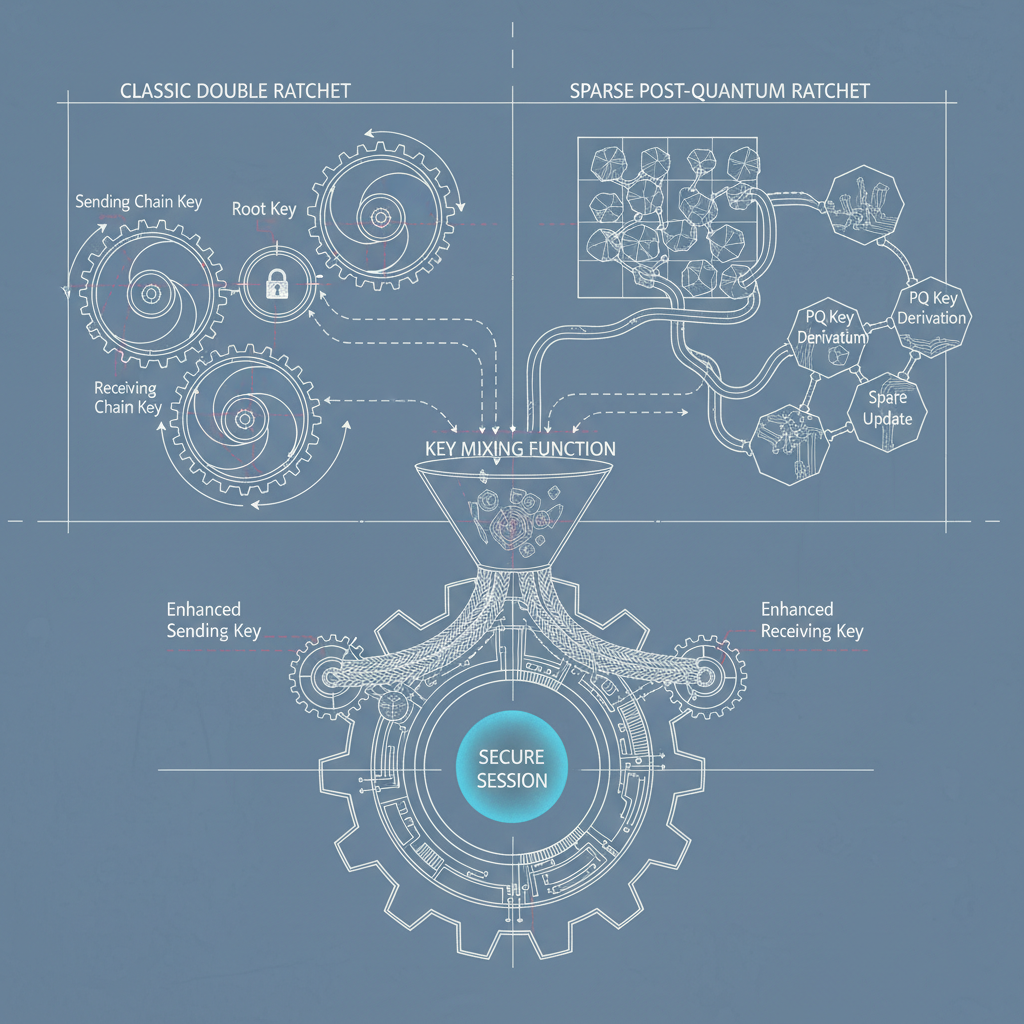

이 더블 래칫 덕분에 시그널은 두 가지 핵심적인 보안 기능, 즉 ‘전방향 비밀성(Forward Secrecy)’과 ‘사후 침해 보안(Post-Compromise Security)’을 제공합니다. 전방향 비밀성은 과거 메시지 암호화에 사용된 키가 노출되더라도 이전 대화 내용을 해독할 수 없게 하고, 사후 침해 보안은 현재의 키가 해킹당하더라도 미래의 메시지까지 안전하게 보호해 줍니다. 초기 X3DH 핸드셰이크로 루트 키를 설정하고, Symmetric Ratchet과 Diffie-Hellman Ratchet이 각각 독립적이면서도 상호 보완적으로 작동하며 이러한 강력한 보안을 유지해왔답니다.

양자 내성 암호화, 시그널에 어떻게 적용되었을까요?

시그널은 양자 컴퓨터 위협에 선제적으로 대응하기 위해 2023년에 첫 번째 양자 내성 업데이트를 진행했습니다. 이 업데이트를 통해 기존 X3DH를 대체하는 PQXDH를 도입했는데요. PQXDH는 초기 핸드셰이크 과정에 양자 컴퓨터 공격에 강한 암호화 알고리즘인 ML-KEM-768 (CRYSTALS-Kyber의 구현체)을 적용했습니다. 이 알고리즘은 2022년 미국 국립표준기술연구소(NIST)에 의해 선정되고 작년에 공식화되었죠.

하지만 이 첫 업데이트만으로는 완벽한 양자 내성을 확보하지 못했습니다. 더블 래칫 메커니즘 중 두 번째 래칫인 ‘Diffie-Hellman Ratchet’에서 생성되는 임시 키(ephemeral keys)는 여전히 양자 컴퓨터의 쇼어 알고리즘 공격에 취약했기 때문입니다. 즉, 초기 연결은 안전해졌지만, 대화 중 끊임없이 생성되는 키들이 미래의 양자 공격에는 노출될 수 있었던 것이죠.

71배 커진 키 사이즈, 시그널의 영리한 해결책은?

양자 내성 암호화 알고리즘을 적용하는 데 있어 가장 큰 난관 중 하나는 바로 ‘키 사이즈’였습니다. 기존 X25519 기반의 타원 곡선 키는 약 32바이트로 매우 작아서 대역폭이나 컴퓨팅 자원에 부담을 주지 않았어요. 하지만 ML-KEM-768 키는 무려 1000바이트에 달하며, 암호화 키와 암호문을 합치면 총 2272바이트가 됩니다. 이는 기존 대비 약 71배나 커진 엄청난 용량이에요.

이처럼 커진 키를 비동기 환경에서 매 메시지마다 안정적으로 전송하는 것은 쉬운 일이 아니었습니다. 시그널 개발자들은 다양한 해결책을 고민했지만, 대부분 비동기 환경이나 불안정한 네트워크, 혹은 악의적인 공격자가 메시지를 조작할 가능성 때문에 실현하기 어려웠습니다. 예를 들어, “일주일에 한 번만 키를 보낸다”거나 “키를 여러 조각으로 나누어 매 메시지에 한 조각씩 보낸다”는 아이디어는 메시지 손실이나 공격자의 특정 패킷 차단으로 인해 키 교환이 완료되지 못할 위험이 있었죠.

비동기 환경을 위한 소거 부호와 병렬 처리

시그널 개발팀은 이러한 비동기 환경의 문제를 해결하기 위해 ‘소거 부호(Erasure Codes)’라는 기법을 도입했습니다. 이는 큰 데이터를 여러 조각으로 나누되, 원본을 재구성하는 데 필요한 최소한의 조각 수만 받으면 되는 방식이에요. 덕분에 일부 메시지가 손실되어도 새로운 키를 안정적으로 설정할 수 있게 되었죠.

또한 KEM 연산을 더 작은 단계로 분할하고 이를 병렬 처리하는 방식을 적용했습니다. 즉, 공개 키의 작은 부분만으로도 암호문 계산을 시작하고 동시에 나머지 공개 키를 전송하여 키 유도 과정에 더 자주, 더 신선한 비밀 정보를 도입할 수 있게 한 것입니다. 이는 비동기 환경의 난관을 극복하고, 키 전송의 효율성과 보안성을 동시에 높인 창의적인 해결책이었습니다.

트리플 래칫: 양자 시대에도 끄떡없는 시그널의 방패

수많은 고민 끝에 시그널 개발팀은 Sparse Post Quantum Ratchet(SPQR)이라는 세 번째 래칫을 도입하는 혁신적인 솔루션을 내놓았습니다. 기존의 더블 래칫에 양자 내성 기능을 직접 추가하는 대신, 기존 더블 래칫은 그대로 유지한 채 새로운 양자 내성 래칫을 병렬로 구현한 것이죠.

이제 시그널 프로토콜은 메시지를 암호화할 때, 기존의 클래식 더블 래칫에서 얻은 암호화 키와 새로 도입된 양자 내성 래칫에서 얻은 암호화 키, 이 두 가지를 모두 사용합니다. 그리고 이 두 키를 암호화 키 유도 함수(cryptographic key derivation function)로 혼합하여 최종 암호화 키를 생성합니다. 이는 “최고의 기술을 결합”하는 전략으로, 만약 미래에 양자 컴퓨터가 등장하여 기존 더블 래칫이 뚫리더라도, 새로 도입된 양자 내성 래칫 덕분에 메시지가 안전하게 보호될 수 있다는 의미예요. 반대로 양자 내성 암호에 어떤 문제가 발생하더라도 기존 더블 래칫이 백업 역할을 하는 셈이죠.

시그널의 끊임없는 진화, 우리에게 의미하는 바는?

시그널 메신저의 이번 양자 내성 암호화 업데이트는 단순한 기술 업그레이드를 넘어, 미래 디지털 보안의 표준을 제시하는 중요한 이정표가 될 것입니다. 까다로운 비동기 환경과 거대한 키 사이즈 문제를 해결하며 트리플 래칫이라는 혁신적인 방패를 만들어낸 시그널 개발팀의 노력에 박수를 보냅니다.

존스 홉킨스 대학교의 암호화 전문가 맷 그린(Matt Green) 교수가 “일반 암호화 메시지가 고양이라면, 양자 내성 암호문은 코끼리다. 고양이 터널에 코끼리를 몰래 통과시키는 것은 놀라운 엔지니어링 업적이다”라고 평가했듯이, 이번 시그널의 혁신은 그야말로 대단한 성과입니다. 사용자들은 별다른 변화를 느끼지 못하겠지만, 내부적으로는 훨씬 더 강력한 보안 시스템이 작동하는 것이죠. 여러분도 시그널의 강화된 보안으로 더욱 안심하고 소통하세요! 이번 소식에 대해 어떻게 생각하시나요? 댓글로 의견을 나눠주세요!