안드로이드 기기에서 2단계 인증 코드와 개인 메시지를 30초 안에 훔칠 수 있는 새로운 해킹 기법이 발견되었어요. ‘픽스내핑’이라 불리는 이 공격은 특별한 권한 없이도 화면에 표시되는 민감한 정보를 픽셀 단위로 훔쳐낼 수 있습니다.

픽스내핑 공격의 작동 원리

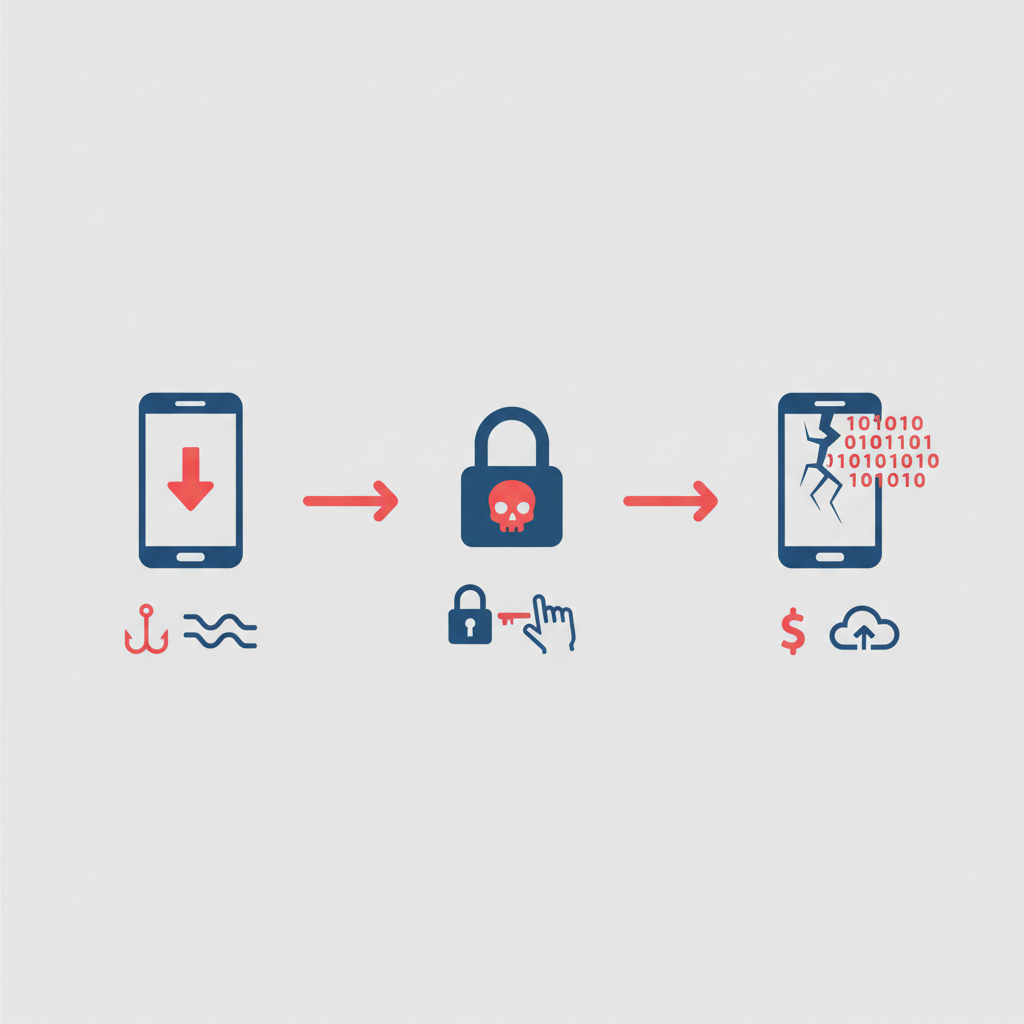

픽스내핑(Pixnapping) 공격은 악성 앱을 통해 다른 앱의 화면 정보를 픽셀 단위로 읽어내는 방식으로 작동해요. 공격자는 먼저 사용자가 악성 앱을 설치하도록 유도한 후, 이 앱이 안드로이드 시스템의 렌더링 파이프라인을 악용하여 정보를 훔쳐내죠.

가장 놀라운 점은 이 악성 앱이 특별한 시스템 권한을 요구하지 않는다는 거예요. 일반적인 앱 설치와 동일한 과정으로 기기에 침투할 수 있어서 사용자가 의심하기 어렵습니다.

공격 과정은 3단계로 진행돼요:

- 1단계: 목표 앱 호출 및 민감한 정보 화면 표시 유도

- 2단계: 특정 좌표의 픽셀에 대한 그래픽 연산 수행

- 3단계: 렌더링 시간 측정을 통한 픽셀 색상 정보 추출

구글 픽셀과 삼성 갤럭시 취약점 현황

연구진은 구글 픽셀 6, 7, 8, 9 모델과 삼성 갤럭시 S25에서 이 공격을 테스트했어요. 결과는 기기마다 다르게 나타났는데, 픽셀 6에서는 73%의 성공률을 보인 반면, 픽셀 8에서는 29%로 낮아졌습니다.

특히 주목할 점은 2FA 코드 탈취 시간이에요. 픽셀 6에서는 평균 14.3초, 픽셀 7에서는 25.8초가 걸렸죠. 2FA 코드가 30초마다 갱신되는 점을 고려하면 상당히 위험한 수준입니다.

삼성 갤럭시 S25의 경우 노이즈가 심해 30초 내에 코드를 완전히 추출하는 데는 실패했지만, 연구진은 추가 개발을 통해 이 문제도 해결 가능할 것으로 보고 있어요.

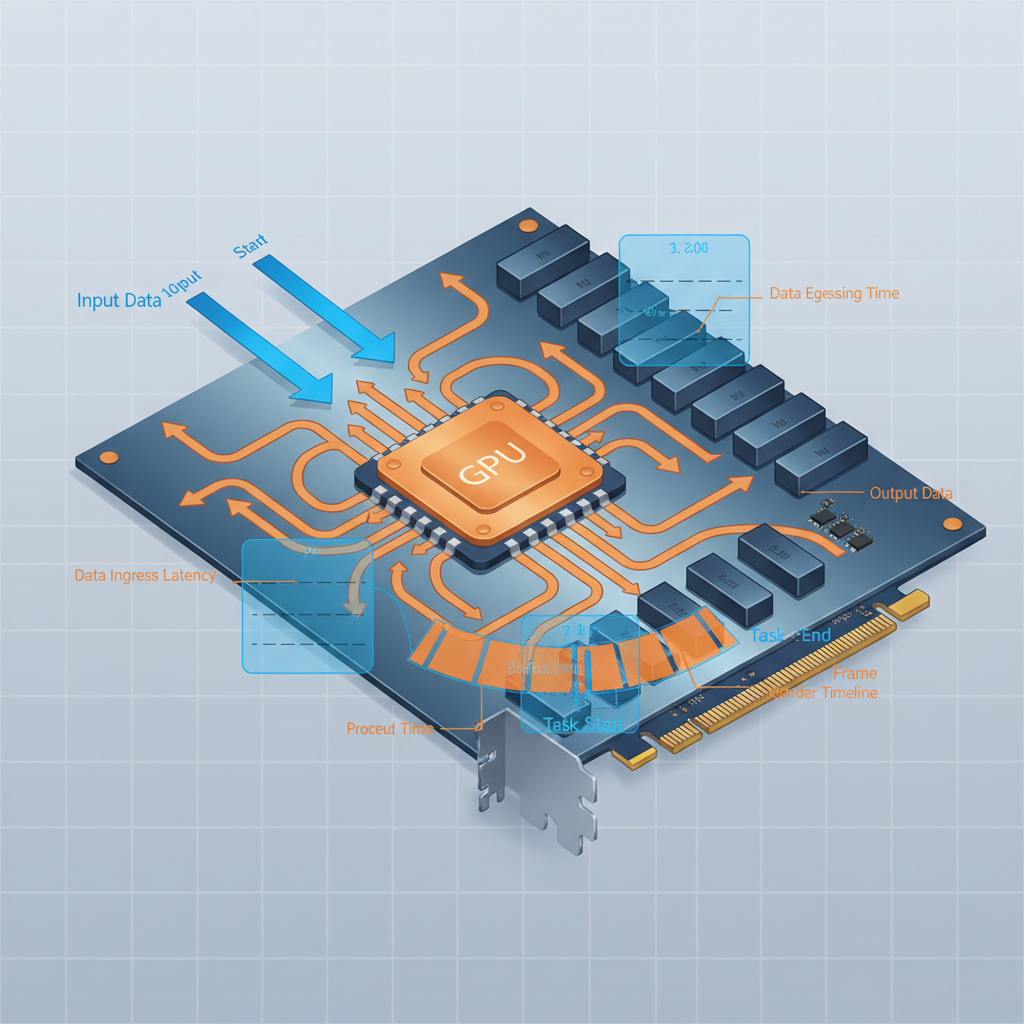

GPU.zip 사이드 채널 공격의 재등장

픽스내핑은 2023년에 발견된 GPU.zip 공격과 동일한 사이드 채널을 악용해요. 이 공격은 GPU의 그래픽 데이터 압축 과정에서 발생하는 렌더링 시간 차이를 이용하여 픽셀의 색상 정보를 추출하는 방식이죠.

사이드 채널 공격의 특징

사이드 채널 공격은 직접적인 데이터 접근이 아닌 시스템의 부수적인 정보를 이용해 민감한 데이터를 추출하는 기법이에요. 픽스내핑의 경우 렌더링 시간이라는 부수적 정보를 통해 화면의 픽셀 정보를 알아내는 거죠.

이런 공격의 무서운 점은 기존 보안 모델로는 막기 어렵다는 거예요. 앱 간 데이터 격리 정책이 있어도 시스템의 물리적 특성을 악용하기 때문에 완전한 차단이 어렵습니다.

구글의 대응책과 한계

구글은 지난 9월 안드로이드 보안 업데이트를 통해 CVE-2025-48561에 대한 부분적 완화책을 제공했어요. 하지만 연구진은 수정된 공격 방식이 여전히 작동한다고 밝혔습니다.

추가적인 패치가 12월 안드로이드 보안 업데이트에 포함될 예정이지만, 근본적인 해결책이 될지는 미지수예요. 사이드 채널 공격의 특성상 완전한 차단보다는 공격 난이도를 높이는 방향으로 대응이 이루어지고 있습니다.

현재까지 실제 환경에서 이 공격이 악용된 사례는 발견되지 않았다고 구글이 밝혔어요. 하지만 개념 증명이 공개된 만큼 향후 악용 가능성에 대비해야 합니다.

사용자 보호 방안

픽스내핑 공격을 막기 위해서는 먼저 출처가 불분명한 앱 설치를 피하는 것이 가장 중요해요. 공식 플레이 스토어 외의 경로로 앱을 설치할 때는 특히 주의가 필요합니다.

실용적인 보안 수칙

- 앱 설치 시 개발자 정보와 리뷰 꼼꼼히 확인하기

- 정기적인 시스템 업데이트 적용하기

- 의심스러운 앱의 백그라운드 활동 모니터링하기

- 2FA 앱 사용 시 다른 앱이 동시에 실행되지 않도록 주의하기

또한 하드웨어 보안키나 생체 인증 등 대안적인 2단계 인증 방식을 고려해보는 것도 좋은 방법이에요.

보안 업계의 새로운 과제

픽스내핑 공격은 모바일 보안의 새로운 취약점을 드러냈어요. 기존의 앱 샌드박스 모델이 완벽하지 않다는 것을 보여주는 사례죠. 앱 간 완전한 격리가 어렵다는 현실을 인정하고 새로운 보안 모델을 고민해야 할 시점입니다.

특히 GPU와 같은 하드웨어 레벨의 사이드 채널 공격은 소프트웨어적 해결책만으로는 한계가 있어요. 하드웨어 설계 단계부터 보안을 고려한 접근이 필요한 상황입니다.

이번 연구는 학술적 가치뿐만 아니라 실제 보안 위협에 대한 경각심을 불러일으키는 중요한 의미를 가져요. 안드로이드 사용자들은 이런 새로운 위협에 대비해 더욱 신중한 스마트폰 사용 습관을 기를 필요가 있습니다.

출처: https://arstechnica.com/security/2025/10/no-fix-yet-for-attack-that-lets-hackers-pluck-2fa-codes-from-android-phones/